Les pare-feu fabriqués par Zyxel sont transformés en un botnet destructeur, qui en prend le contrôle en exploitant une vulnérabilité récemment corrigée avec un indice de gravité de 9,8 sur 10 possibles.

« A ce stade, si vous avez un appareil vulnérable exposé, supposez un compromis », des responsables de Shadowserver, une organisation qui surveille les menaces Internet en temps réel, averti Il y a quatre jours. Les responsables ont déclaré que les exploits provenaient d’un botnet similaire à Mirai, qui exploite la bande passante collective de milliers d’appareils Internet compromis pour mettre les sites hors ligne avec des attaques par déni de service distribuées.

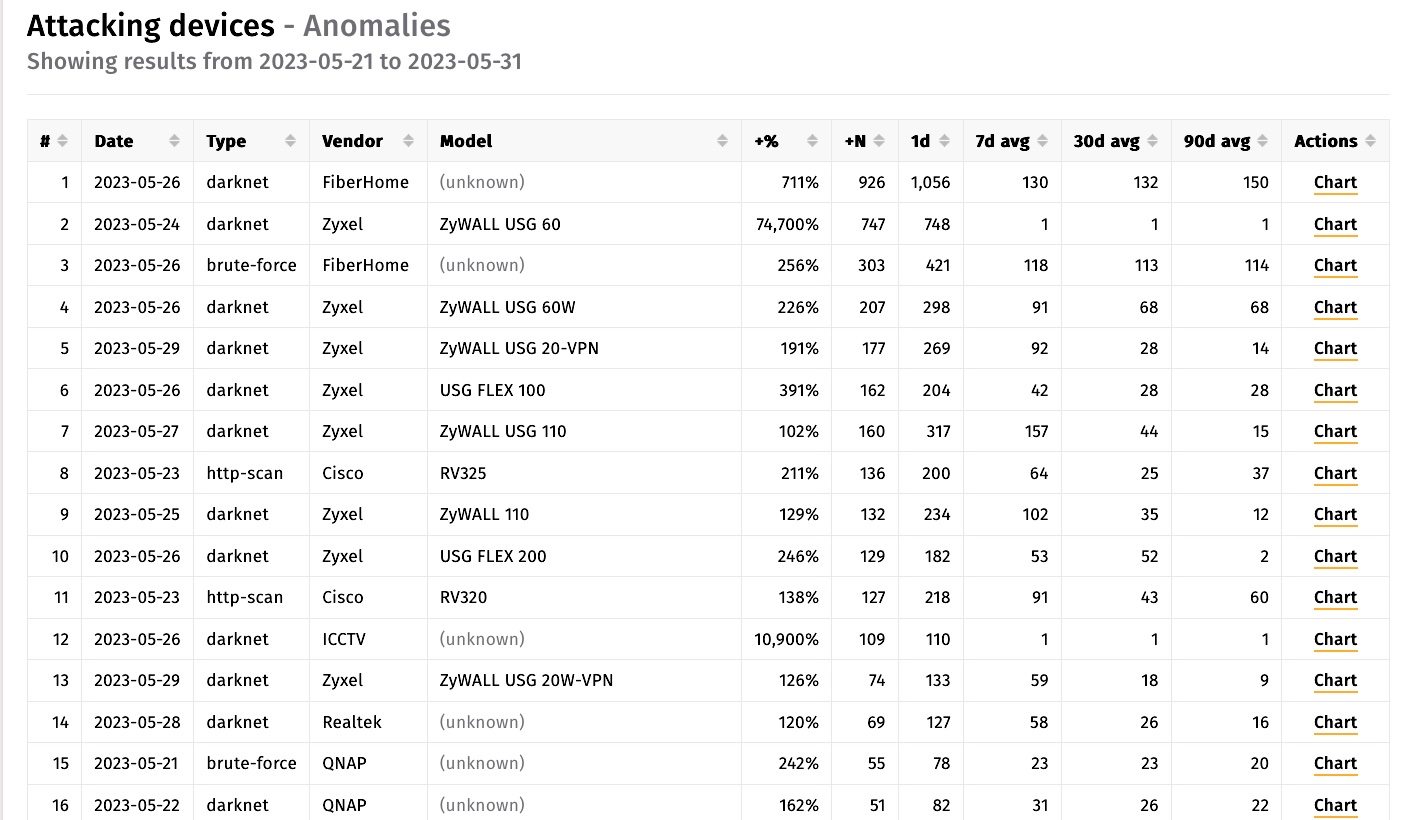

Selon les données de Shadowserver recueillies au cours des 10 derniers jours, 25 des 62 principaux appareils connectés à Internet lançant des « attaques en aval » – c’est-à-dire tentant de pirater d’autres appareils connectés à Internet – ont été fabriqués par Zyxel, mesurés par les adresses IP.

Une vulnérabilité de gravité 9.8 dans les configurations par défaut

Le bogue logiciel utilisé pour compromettre les appareils Zyxel est identifié comme CVE-2023-28771, une vulnérabilité d’injection de commande non authentifiée avec un taux de gravité de 9,8. La faille, que Zyxel a corrigée le 25 avril, peut être exploitée pour exécuter un code malveillant avec un paquet IKEv2 spécialement conçu vers le port UDP 500 sur l’appareil.

La vulnérabilité critique existe dans les configurations par défaut du pare-feu et des périphériques VPN du fabricant. Ils incluent les versions 4.60 à 4.73 du micrologiciel de la série Zyxel ZyWALL/USG, les versions 4.60 à 5.35 du micrologiciel de la série VPN, les versions 4.60 à 5.35 du micrologiciel de la série USG FLEX et les versions 4.60 à 5.35 du micrologiciel de la série ATP.

| Série concernée | Version concernée | Disponibilité des correctifs |

|---|---|---|

| ATP | ZLD V4.60 à V5.35 | ZLD V5.36 |

| USG FLEX | ZLD V4.60 à V5.35 | ZLD V5.36 |

| VPN | ZLD V4.60 à V5.35 | ZLD V5.36 |

| ZyWALL/USG | ZLD V4.60 à V4.73 | ZLD V4.73 Patch 1 |

Mercredi, la Cybersecurity and Infrastructure Security Agency a placé CVE-2023-28771 sur sa liste de vulnérabilités exploitées connues. L’agence a donné aux agences fédérales jusqu’au 21 juin pour réparer tous les appareils vulnérables de leurs réseaux.

Le chercheur en sécurité Kevin Beaumont a également mis en garde contre l’exploitation généralisée de la vulnérabilité depuis la semaine dernière.

« Ce vuln #Zyxel est maintenant exploité en masse par le botnet Mirai », a-t-il écrit sur Mastodon. « Une putain de tonne de boîtiers VPN SMB sont possédés. »

Les mesures du moteur de recherche Shodan montrent près de 43 000 instances d’appareils Zyxel exposés à Internet.

« Ce nombre n’inclut que les appareils qui exposent leurs interfaces Web sur le WAN, ce qui n’est pas un paramètre par défaut », a déclaré Rapid7, en utilisant l’abréviation de réseau étendu, la partie du réseau d’une entreprise accessible via Internet. « Étant donné que la vulnérabilité se trouve dans le service VPN, qui est activé par défaut sur le WAN, nous nous attendons à ce que le nombre réel d’appareils exposés et vulnérables soit beaucoup plus élevé. »

Un VPN – abréviation de réseau privé virtuel – n’a pas besoin d’être configuré sur un appareil pour qu’il soit vulnérable, a déclaré Rapid7. Les appareils Zyxel sont depuis longtemps un favori pour le piratage car ils résident à la périphérie d’un réseau, où les défenses sont généralement plus faibles. Une fois infectés, les attaquants utilisent les appareils comme rampe de lancement pour compromettre d’autres appareils sur Internet ou comme point d’appui pouvant être utilisé pour se propager à d’autres parties du réseau auquel ils appartiennent.

Alors que l’accent est mis sur CVE-2023-28771, Rapid7 a mis en garde contre deux autres vulnérabilités – CVE-2023-33009 et CVE-2023-33010 – que Zyxel a corrigées la semaine dernière. Les deux vulnérabilités portent également un indice de gravité de 9,8.

Les infections de CVE-2023-28771 se produisant toujours cinq semaines après que Zyxel l’ait corrigé, il est clair que de nombreux propriétaires d’appareils n’installent pas les mises à jour de sécurité en temps opportun. Si la mauvaise hygiène des correctifs se répercute sur les vulnérabilités corrigées plus récemment, il y aura probablement plus de compromis Zyxel bientôt.